У наш час все більше людей користуються бездротовими клавіатурами і мишами, так як останні вже практично зрівнялися за ціною з провідними, однак мало хто замислюється, що такі пристрої не захищені від злому.

Набір, за допомогою якого можна провести атаку, можна зібрати всього за кілька сотень гривень, а вестися така атака може з відстані до 1 км.

«Стандартні» проблеми

В даний час немає ніякого стандарту, що регулює безпеку бездротових пристроїв введення, які функціонують на радіочастоті 2,4 ГГц. З цієї причини питання захисту таких клавіатур і мишей від злому залишаються на совісті виробників. При підключенні найпростіших моделей мишей до трансивер (приемопередатчику) не використовується ніяких механізмів аутентифікації, у зв'язку з чим можна видати свій пристрій за чужу миша і перехопити управління курсором.

На відміну від багатьох бездротових мишей, клавіатури з радіоінтерфейсом, як правило, шифрують сигнал, але і це допомагає далеко не завжди. По-перше, незашифровані команди миші можна використовувати для емуляції введення з клавіатури - завдяки уніфікації протоколів. Такий метод, який отримав назву MouseJack, в лютому 2016 року показав компанія Bastille Networks. По-друге, ряд трансиверів дозволяють підключати до одного донгла більше одного пристрою: зловмисники можуть використовувати зручну опцію, яка дозволяє не позичати зайві USB-роз'єми, і додати свою бездротову клавіатуру до легітимно працює миші. Нарешті, в деяких, найдешевших моделях клавіатур, дані передаються у відкритому вигляді.

Сценарії атак

Сценарії атак

прослуховування ефіру

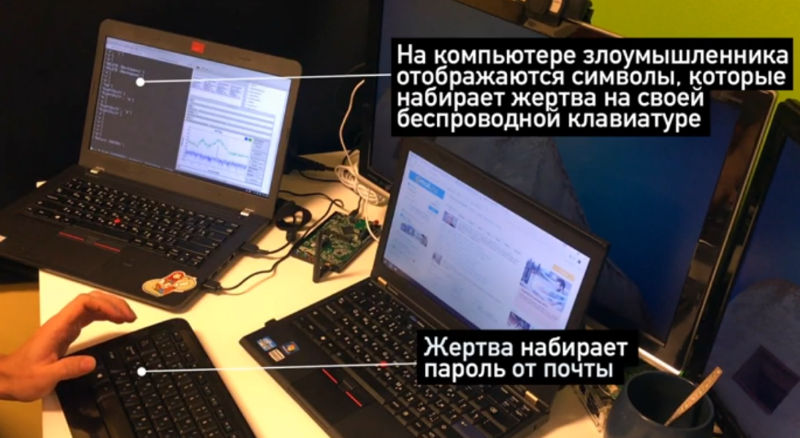

До таким сценарієм відноситься перехоплення натискань клавіш клавіатури, що не шифрує трафік. Така атака загрожує витоком логінів і паролів, пін-кодів карт при онлайн-оплаті, а також особистого листування. У разі, якщо зловмисник дізнається, як працює криптографія в конкретної моделі клавіатури, скомпрометовані можуть бути навіть клавіатури з шифруванням.

фальсифікація відправника

Користуючись тим, що трансивер НЕ звіряє отриманий пакет даних з типом передавального пристрою, зловмисники можуть самі, замість користувача, відправити команду на натиснення клавіш миші або клавіатури. Таким чином можна:

- відкрити консоль, ввести команди видалення всього вмісту комп'ютера, перезавантажити комп'ютер і т.п .;

- запустити браузер, ввести адресу інфікованого сайту, перейти по інфікованої посиланням, завантажити на комп'ютер вірус.

Виведення з ладу обладнання

До цього сценарію відноситься різновид атаки MouseJack. На перший погляд дана атака щодо нешкідлива, проте якщо мишка і клавіатура встановлені, наприклад, в якості пульта охорони або використовуються для роботи з якимись критично важливими системами, ситуація може закінчитися не кращим чином.

методи атаки

методи атаки

Перехоплення через NRF24

Даний метод не вимагає серйозних фінансових вкладень і знань в галузі радіозв'язку. Все, що потрібно для такої атаки - це апаратна платформа Arduino, чіп NRF24 і ноутбук.

У більшості периферійних пристроїв Logitech, Microsoft і A4Tech найчастіше використовуються чіпи NRF24 c частотою 2,4 ГГц, тому для перехоплення і клонування трафіку необхідний трансивер з аналогічним чипом.

Перехоплення через SDR

В ході торішнього дослідження MouseJack фахівці Bastille Networks просканували ефір за допомогою чіпа NRF24. Експертам Positive Technologies вдалося відтворити атаки з фальсифікацією пристроїв і здійснити прослушку як за допомогою з NRF24-модуля, так і за допомогою SDR-трансивера. Використовуючи для атаки останній метод, зловмисникам не потрібно возитися з дротами і програмувати Arduino; все що потрібно зробити - увіткнути SDR в USB і запустити сканер. Мінус в тому, що такий пристрій досить дороге: наприклад, HackRF One коштує близько $ 380.

Як убезпечити себе

Більшість USB-трансиверів не дозволяє оновити прошивку, тому усунути уразливості програмним способом неможливо. Перевірити, чи є ваша миша або клавіатура уразливими, можна на сайті .

Намагайтеся дотримуватися одного простого правила - не використовуйте бездротові клавіатури і миші для введення конфіденційних даних (важливих паролів, даних кредитних карт, логінів і т.д.). Особливо це правило стосується громадських місць.